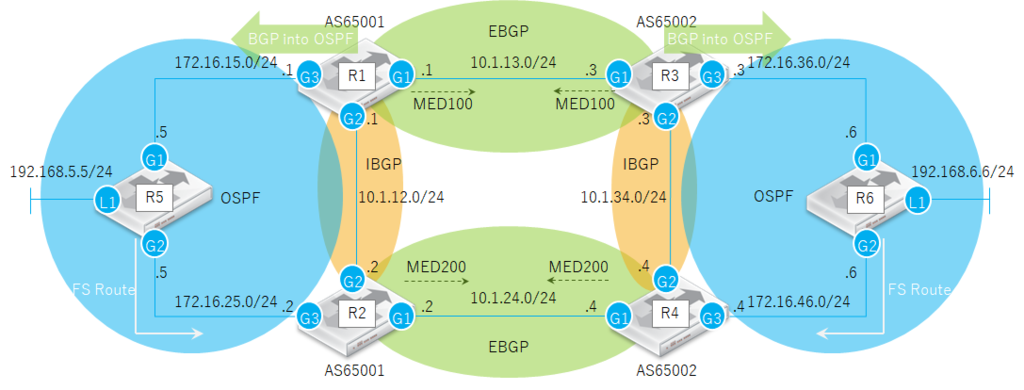

動作確認

正常系

R1(R3)は、対向へ経路情報を配信

R1#show ip bgp neighbors 10.1.13.3 advertised-routes

BGP table version is 4, local router ID is 192.168.1.221

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*> 192.168.5.0 172.16.15.5 2 32768 i

Total number of prefixes 1R1(R3)は、対向から経路情報を受信

R1#show ip bgp neighbors 10.1.13.3 routes

BGP table version is 4, local router ID is 192.168.1.221

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*> 192.168.6.0 10.1.13.3 110 200 0 65002 i

Total number of prefixes 1R1(R3)は、LAN 内のネットワークについて OSPF 経由の経路を使用

R1#show ip route 192.168.5.0 longer-prefixes

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override

Gateway of last resort is not set

O 192.168.5.0/24 [110/2] via 172.16.15.5, 06:44:10, GigabitEthernet3R1(R3)は、対向のネットワークについて BGP 経由の経路を使用

R1#show ip route 192.168.6.0 longer-prefixes

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override

Gateway of last resort is not set

B 192.168.6.0/24 [20/110] via 10.1.13.3, 00:29:35R2(R4)は、対向のネットワークについて R1(R3)経由の経路を使用(LocPrf により優先)

R2#show ip bgp

BGP table version is 3, local router ID is 192.168.1.222

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*>i 192.168.5.0 10.1.12.1 2 100 0 i

* 192.168.6.0 10.1.24.4 120 150 0 65002 i

*>i 10.1.12.1 110 200 0 65002 i故障系-1

R1(R3)は、対向のネットワークについて R2(R4)経由の経路へ変更

R1#show ip bgp

BGP table version is 8, local router ID is 192.168.1.221

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*> 192.168.5.0 172.16.15.5 2 32768 i

*>i 192.168.6.0 10.1.12.2 120 150 0 65002 iR2(R4)は、対向のネットワークについて R4(R2)経由の経路へ変更

R2#show ip bgp

BGP table version is 4, local router ID is 192.168.1.222

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*>i 192.168.5.0 10.1.12.1 2 100 0 i

*> 192.168.6.0 10.1.24.4 120 150 0 65002 i故障系-2

R1(R3)は、LAN 内のネットワークについて BGP 経由の経路へ変更

R1#show ip route 192.168.5.0 longer-prefixes

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override

Gateway of last resort is not set

B 192.168.5.0/24 [200/2] via 10.1.12.2, 00:13:30R2(R4)は、LAN 内のネットワークについて OSPF 経由の経路へ変更

R2#show ip route 192.168.5.0 longer-prefixes

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override

Gateway of last resort is not set

O 192.168.5.0/24 [110/2] via 172.16.25.5, 00:24:05, GigabitEthernet3故障系-3

R2(R4)は、LAN 内のネットワークについて OSPF 経由の経路へ変更

R2#show ip route 192.168.5.0 longer-prefixes

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override

Gateway of last resort is not set

O 192.168.5.0/24 [110/2] via 172.16.25.5, 00:24:05, GigabitEthernet3R2(R4)は、対向のネットワークについて R4(R2)経由の経路へ変更

R2#show ip route 192.168.6.0 longer-prefixes

Codes: L - local, C - connected, S - static, R - RIP, M - mobile, B - BGP

D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area

N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2

E1 - OSPF external type 1, E2 - OSPF external type 2

i - IS-IS, su - IS-IS summary, L1 - IS-IS level-1, L2 - IS-IS level-2

ia - IS-IS inter area, * - candidate default, U - per-user static route

o - ODR, P - periodic downloaded static route, H - NHRP, l - LISP

a - application route

+ - replicated route, % - next hop override

Gateway of last resort is not set

B 192.168.6.0/24 [20/120] via 10.1.24.4, 00:06:25R3は、対向のネットワークについて R4 経由の経路へ変更

R3#show ip bgp

BGP table version is 8, local router ID is 192.168.1.223

Status codes: s suppressed, d damped, h history, * valid, > best, i - internal,

r RIB-failure, S Stale, m multipath, b backup-path, f RT-Filter,

x best-external, a additional-path, c RIB-compressed,

Origin codes: i - IGP, e - EGP, ? - incomplete

RPKI validation codes: V valid, I invalid, N Not found

Network Next Hop Metric LocPrf Weight Path

*>i 192.168.5.0 10.1.34.4 120 150 0 65001 i

*> 192.168.6.0 172.16.36.6 2 32768 iR5(R6)は、対向のネットワークについて R2(R4)経由の経路へ変更

R5#show ip static route

Codes: M - Manual static, A - AAA download, N - IP NAT, D - DHCP,

G - GPRS, V - Crypto VPN, C - CASA, P - Channel interface processor,

B - BootP, S - Service selection gateway

DN - Default Network, T - Tracking object

L - TL1, E - OER, I - iEdge

D1 - Dot1x Vlan Network, K - MWAM Route

PP - PPP default route, MR - MRIPv6, SS - SSLVPN

H - IPe Host, ID - IPe Domain Broadcast

U - User GPRS, TE - MPLS Traffic-eng, LI - LIIN

IR - ICMP Redirect

Codes in []: A - active, N - non-active, B - BFD-tracked, D - Not Tracked, P - permanent

Static local RIB for default

M 192.168.6.0/24 [200/0] via 172.16.25.2 [A]